블루투스(Bluetooth) 인기 있는 무선 헤드폰에서 보안 취약점 발견

최근 공개된 블루투스(Bluetooth) 보안 취약점으로 인해 시중에 유통되는 상당수의 무선 헤드폰이 보안 위협에 노출된 것으로 확인되었습니다. 공격자가 블루투스 통신 범위 내에서 사용자 몰래 기기를 제어하거나 정보를 탈취할 수 있어 사용자들의 각별한 주의가 요구됩니다.

이번 보안 이슈는 지난 12월 말 개최된 카오스 커뮤니케이션 콩그레스(39C3)에서 처음 제기되었습니다. 식별 번호 CVE-2025-20700, 2025-20701, 2025-20702로 등록된 이 취약점들은 특정 블루투스 오디오 기기에서 공통적으로 발견되었습니다.

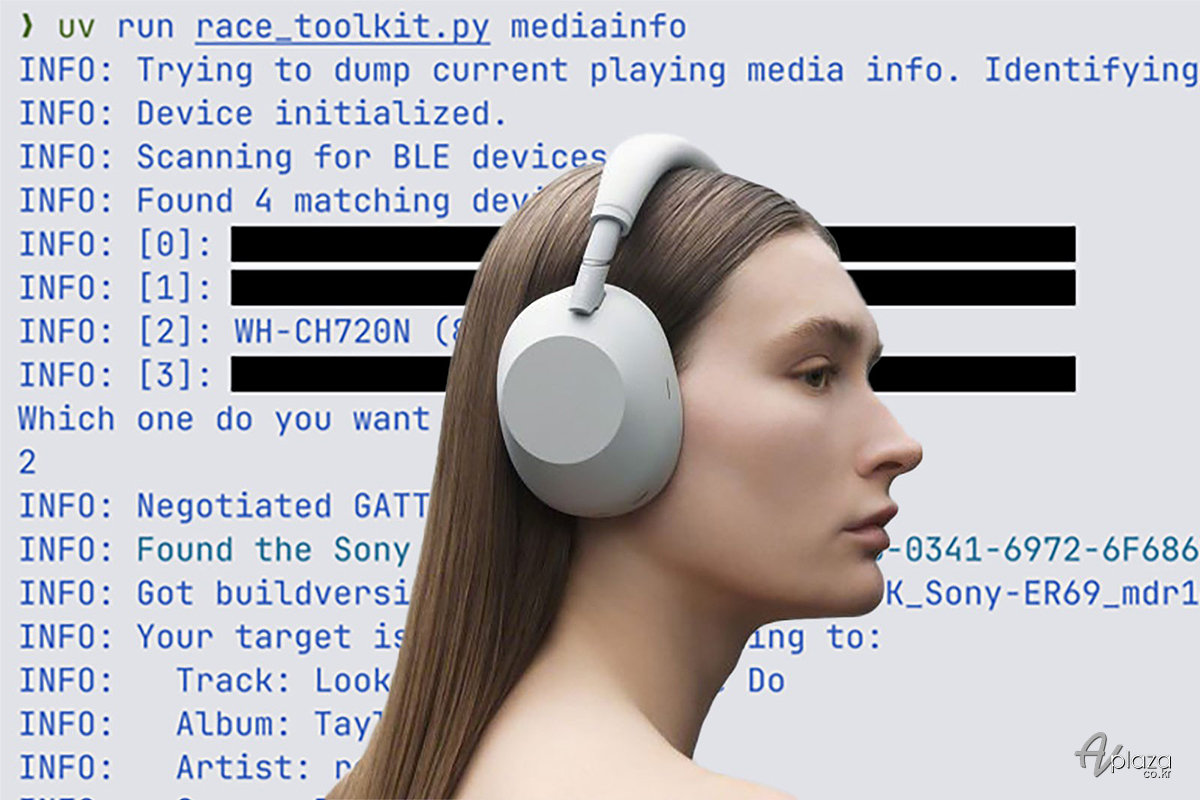

문제의 핵심은 ‘RACE’라고 불리는 내부 디버깅 프로토콜입니다. 공장에서 제품 테스트나 펌웨어 업데이트를 위해 설계된 이 프로토콜이 양산 제품에서 비활성화되지 않은 채 그대로 출시된 것이 화근이 되었습니다. 이로 인해 공격자는 별도의 인증 절차 없이 블루투스 저전력(BLE) 및 클래식 블루투스를 통해 기기에 접근할 수 있게 됩니다.

실제 공격 상황에서 해커는 블루투스 연결 범위 내에 있다면 사용자의 조작 없이도 취약한 헤드셋에 연결할 수 있습니다. 기기 메모리에서 블루투스 링크 키를 추출할 수 있습니다. 추출한 키를 이용해 이미 연결된 스마트폰에 헤드폰인 것처럼 속여 접속합니다. 이를 통해 통화 제어, 음성 비서 호출 등 헤드셋 수준의 기능을 무단으로 사용할 수 있으며, 이 과정에서 스마트폰에는 새로운 페어링 알림이 뜨지 않습니다.

보안 전문가들은 이번 결함이 특정 브랜드의 소프트웨어 문제가 아닌, 널리 사용되는 아이로하(Airoha)사의 블루투스 칩셋 하드웨어에서 비롯된 것이라고 분석했습니다. 현재까지 확인된 영향권 브랜드는 소니(Sony), 보스(Bose), JBL, 마셜(Marshall), 자브라(Jabra)의 일부 모델입니다. 애플(Apple)의 에어팟 시리즈는 독자적인 블루투스 아키텍처를 사용하고 있어 이번 취약점의 영향을 받지 않는 것으로 알려졌습니다.

칩셋 제조사인 아이로하는 2025년 초에 보완 패치를 파트너사들에 전달했으나, 실제 기기 반영 여부는 제조사마다 차이를 보이고 있습니다. 특히 헤드폰의 경우 전용 앱을 직접 실행해 업데이트를 확인해야 하므로, 실제 패치 보급률은 낮을 것으로 우려됩니다. 사용자는 헤드폰 제조사의 전용 앱을 열어 최신 펌웨어가 있는지 확인하고 업데이트해야합니다. 또한 사용하지 않는 기기와의 블루투스 페어링 기록을 정리하기를 권고하고 있습니다. 또한 공공장소 등 위험 환경에서 사용하지 않을 때는 블루투스 기능을 꺼두는 것이 안전합니다. 높은 보안이 요구되는 환경에서는 당분간 유선 헤드폰 사용을 권장합니다.

전문가들은 “그동안 무선 헤드폰은 음질과 편의성에만 집중해 왔으나, 이제는 스마트폰과 밀접하게 통합된 기기인 만큼 보안이 핵심적인 설계 책임이 되었다”고 강조하고 있습니다.